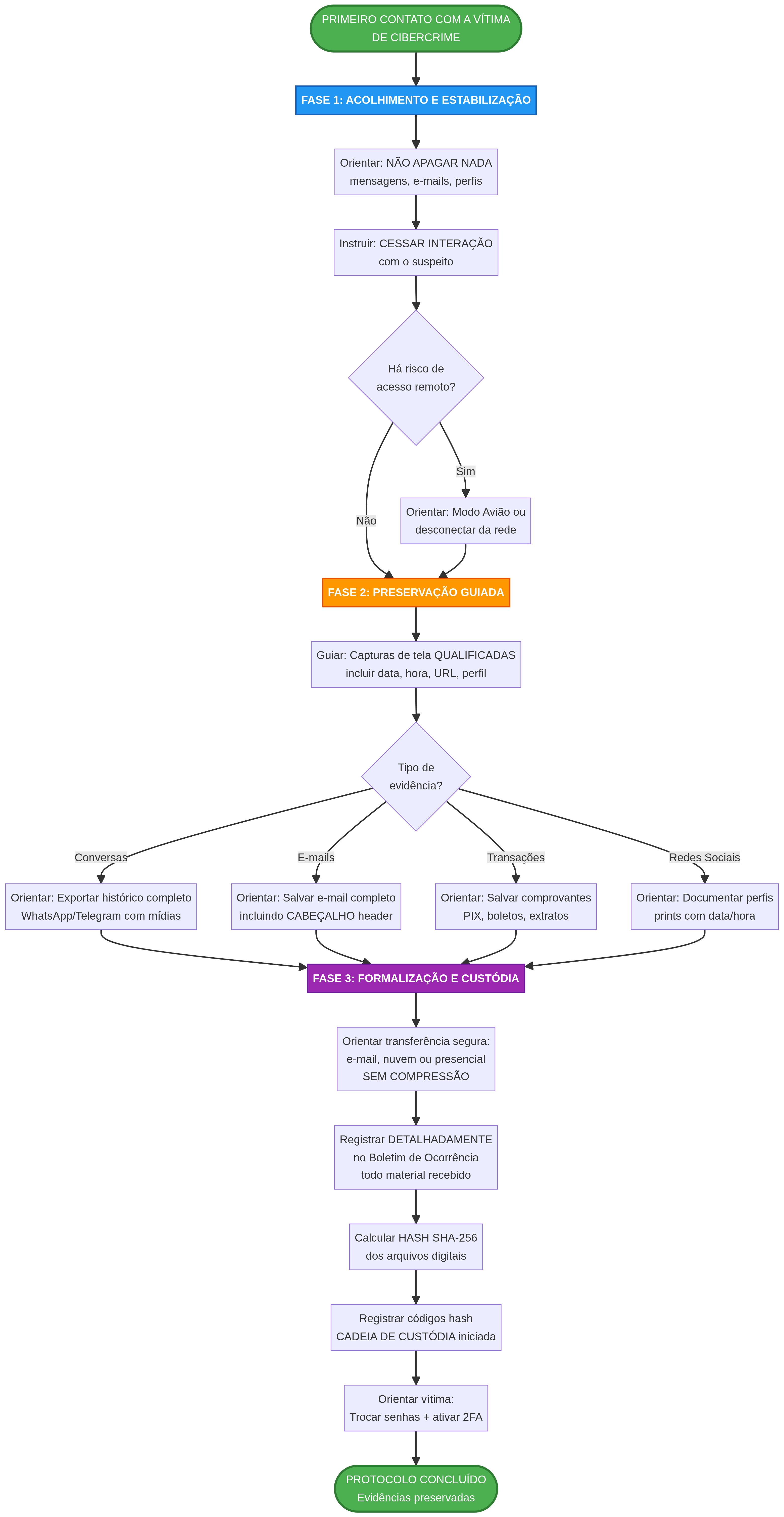

Protocolo de Coleta Inicial de Evidências Digitais

Fluxograma operacional e checklist para o primeiro contato com a vítima de cibercrime

1Fase 1: Acolhimento e Estabilização

2Fase 2: Preservação Guiada de Evidências

3Fase 3: Formalização e Cadeia de Custódia

Portaria SENASP Nº 82/2014

Estabelece as diretrizes nacionais sobre os procedimentos a serem observados no tocante à cadeia de custódia de vestígios.

Definição de Cadeia de Custódia:

"Conjunto de todos os procedimentos utilizados para manter e documentar a história cronológica do vestígio, para rastrear sua posse e manuseio a partir de seu reconhecimento até o descarte."

9 Etapas Padronizadas:

- Reconhecimento

- Fixação

- Coleta

- Acondicionamento

- Transporte

- Recebimento

- Processamento

- Armazenamento

- Descarte

POP Informática Forense 2024 - Ministério da Justiça

Procedimentos Operacionais Padrão - Perícia Criminal (Volume 5): Informática Forense. Atualizado em 2024 pela SENASP.

Áreas Cobertas:

- Exame pericial de mídias de armazenamento computacional

- Exame de dispositivos móveis

- Análise de dados telefônicos

- Análise de dados bancários

- Correlação de fontes de dados

Proposta CNMP 2025 - Laboratórios Forenses Digitais

Proposta de Resolução do Conselho Nacional do Ministério Público para disciplinar regras gerais para laboratórios forenses digitais e centrais de custódia.

Principais Diretrizes:

- Obrigatoriedade de centrais de custódia em todos os MPs

- Prazo de 1 ano para implementação

- Requisitos de infraestrutura física e lógica

- Capacitação permanente de membros e servidores

- Sistemas informatizados para controle da cadeia de custódia

1. Hash Criptográfico (Integridade)

O hash criptográfico é a "impressão digital" da evidência digital, garantindo que não houve alteração desde a coleta.

Procedimento obrigatório:

- Algoritmo: SHA-256 (mínimo recomendado)

- Momento: Imediatamente após a coleta/extração

- Registro: Hash deve constar no auto de apreensão e laudo pericial

- Verificação: Recalcular o hash antes de cada análise para confirmar integridade

Exemplo: Um arquivo de 1GB sempre gerará o mesmo hash SHA-256. Qualquer alteração mínima (1 byte) produzirá hash completamente diferente.

2. Timestamp UTC (Rastreabilidade Temporal)

Registro preciso de data e hora em formato universal (UTC) é essencial para correlação de eventos e reconstrução cronológica.

Boas práticas:

- Padrão UTC: Sempre registrar em UTC (Tempo Universal Coordenado), não em horário local

- Formato: ISO 8601 (ex: 2026-01-29T16:45:30Z)

- Sincronização: Verificar se sistemas estão sincronizados com NTP (Network Time Protocol)

- Documentação: Registrar fuso horário local para conversão quando necessário

Importante: Brasil tem 4 fusos horários. UTC evita ambiguidades em investigações interestaduais.

3. Logs de Transações PIX (Alto Valor Probatório)

Em investigações envolvendo PIX, diversos tipos de logs devem ser solicitados às instituições financeiras e ao Banco Central.

Tipos de logs e responsáveis:

a) Logs de Autenticação e Acesso

Responsável: Instituição participante do PIX

- Login/logout, MFA (autenticação multifator)

- IP de origem, identificador de dispositivo

- Contas técnicas e administrativas

- Finalidade: Identificar uso indevido, engenharia social, abuso de privilégio

b) Mensagens PIX (ICOM/SPI)

Responsável: Instituições pagadora e recebedora

- Mensagens XML completas (

<envelope>) - Identificadores: PI-EndToEndId, PI-PayerId

- Timestamp, valor, status de liquidação

- Retenção obrigatória: 10 anos

c) Logs de API PIX/Gateways

Responsável: Instituição participante e/ou Gateway

- Request/response, payload ou hash

- Headers HTTP, IP de origem

- Certificados mTLS utilizados

- Retenção: 2 anos (consultas) / 10 anos (incidentes)

d) DICT (Diretório de Identificadores)

Responsável: Instituição participante do PIX

- Criação, portabilidade, reivindicação de chaves

- Marcação de fraude, MED (Mecanismo Especial de Devolução)

- Retenção: Consultas 2 anos / Escritas 10 anos

⚠️ Importante:

O Banco Central não é repositório primário de logs operacionais. Cada PSP (Provedor de Serviços de Pagamento) é responsável por armazenar seus próprios registros. Solicite ao Banco Central apenas confirmação de liquidação no SPI e metadados institucionais.

4. Extração por Responsável Técnico Identificado

A cadeia de custódia exige identificação clara de todos os responsáveis pela coleta, transporte e análise das evidências.

Documentação obrigatória:

- Identificação: Nome completo, matrícula, cargo do responsável pela extração

- Data/hora: Momento exato da coleta (UTC)

- Sistema de origem: Descrição técnica do sistema/dispositivo

- Método: Ferramenta e procedimento utilizados na extração

- Transferência: Registro de cada transferência de custódia

Base legal: CPP Art. 158-A (Lei 13.964/2019 - Pacote Anticrime)

5. LGPD e Logs de Investigação

A Lei Geral de Proteção de Dados (LGPD) não impede a coleta e retenção de logs para fins investigativos.

Base legal predominante (Lei 13.709/2018):

- Art. 7º, II: Cumprimento de obrigação legal ou regulatória

- Art. 16, I: Conservação para cumprimento de obrigação legal

- Art. 46: Segurança da informação

- Art. 6º: Necessidade, finalidade e minimização

Conclusão: Logs investigativos não são opcionais e não dependem de consentimento.

6. Checklist para Ordem Judicial (Transações PIX)

Ao solicitar evidências digitais via ordem judicial, especifique claramente os dados necessários.

Solicitar à instituição financeira (pagadora e recebedora):

- Logs de autenticação e autorização (usuários e admins)

- Logs de API PIX relacionados à transação específica

- Mensagens ICOM/SPI completas (XML

<envelope>) - Registros DICT associados à chave PIX

- Hash SHA-256 e metadados de integridade

- Janela temporal delimitada (em UTC)

Solicitar ao gateway de pagamento (se aplicável):

- Logs de API e roteamento

- Correlação entre requisição do cliente e chamada PIX

- Certificados e mTLS utilizados

Solicitar ao Banco Central (via ofício):

- Confirmação de liquidação no SPI

- Metadados institucionais da transação

📚 Fontes Técnicas:

- • Manual de Segurança do Pix (Banco Central) - Seção 7: Dados de Auditoria

- • Resolução BCB nº 1/2020 - Regulamento do Pix

- • PIX Digital Forensics Handbook (Paulo A., 2024)

- • Código de Processo Penal - Art. 158-A (Cadeia de Custódia)

Fase Externa (Local do Crime até Órgão Pericial)

Fase Interna (Dentro do Órgão Pericial)

Este protocolo foi desenvolvido com base em pesquisa empírica com policiais civis de 24 unidades da federação (Wendt, 2024) e fundamentação teórica em:

- Análise forense digital e cadeia de custódia (Domingos; Wendt; Barreto, 2026)

- Percepção de risco e culturalização da segurança cibernética (Wendt, 2016)

- Direitos humanos e proteção de dados na investigação digital (LGPD)